La Digital Forensic richiede oggi più che mai operatori competenti e preparati ad affrontare un mondo sempre più complesso e di difficile gestione. La prova informatica non è più affidata a soluzioni empiriche e di soluzione pratica ma a vere e proprie Best Practices ormai consolidate a livello internazionale che ne assicurano un diverso grado di affidabilità ed autenticità. L’articolo vuole quindi sollecitare l’oramai Upg 4.0 a rivedere i propri paradigmi operativi ed abbracciare necessarie procedure ormai indispensabili ad introdurre l’elemento digitale nel processo.

“I have a dream” – L’ufficiale di P.G. 1.0.!

PREMESSA

Quando leggerete questo articolo l’ufficiale di P.G. 1.0. sarà ormai superato e come ormai in ogni cosa pervasa dalla tecnologia informatica servirà l’U.P.G. 4.0.1 o già 4.0.2..

Sono certo di essere già stato compreso dalla maggior parte dei lettori, tuttavia cercherò con questo mio modesto articolo di sollecitare in ciascuno di voi una serie di riflessioni che ormai ritengo improcrastinabili e necessarie di una pronta soluzione.

Il primo punto che intendo affrontare è una piena presa di conoscenza dello “stato attuale” delle cose, il cosiddetto “polso della situazione” o ancora, “stato dell’arte” etc. e come ovviamente avrete già capito, con riferimento all’ormai inarrestabile progresso informatico- tecnologico che ormai pervade la nostra vita.

Ci svegliamo con un “Buongiorno Google! Che tempo fa oggi! E ci assopiamo nel letto finché lo smartphone o il tablet che tenevamo a distanza di lettura con le braccia ormai sopite ci cade sul naso con conseguente nostra imprecazione ( a volte cade anche a terra … e non so cosa sia peggio… a livello di imprecazioni !). Ma ancora voglio ricordare la pervasività digitale dello IOT Internet Of Things tale da aver raggiunto anche i giocattoli dei nostri bambini tanto che ormai si parla di Smart Toys.

Digital Investigations

Ora se diamo per assodato che la nostra vita è ormai costellata da strumenti digitali di ogni tipo che non solo ci aiutano ed agevolano in tante operazioni quotidiane ma che ormai sono divenuti “vere e proprie appendici” del nostro corpo, senza le quali spesso ci sentiamo persi, impotenti ed incapaci; appare allora evidente ed innegabile come ormai non esista una “scena del crimine” priva, scevra, di un qualsivoglia dispositivo digitale che viene nella stessa a rivestire, “una fonte di prova “ o immediatamente sotto, una “fonte di indizi o di informazioni”.

Tralascio gli esempi, sicuro che ormai ciascuno si sarà prefigurato un proprio “case-study” nel quale per esempio, già immagina uno smartphone accanto ad una vittima di omicidio, un pc acceso che sul desktop mette in mostra foto pedo-pornografiche, una micro SD che sbuca dal colletto della camicia di un “White collar” assassinato ed appartenente ad un importante multinazionale già implicata in un importante traffico illecito etc. etc.

IL TEMA

Insomma per farla breve e cominciare ad affrontare il tema di questo mio articolo, non esiste scena del crimine in senso lato (potremo dire … reato) che oggi non veda il coinvolgimento diretto o indiretto di un dispositivo digitale, che come tutti gli Ufficiali di Polizia Giudiziaria dovrebbero sapere, (almeno dal 2008, dopo le modifiche apportate dalla Legge 48/2008 ) richiede di essere “gestito”, “trattato”, “cautelato”, “preservato”, ed “acquisito” nel rispetto di quelle “best-pratices” ovvero tecniche idonee che andranno a salvaguardarne l’integrità, genuinità ed immodificabilità del dato digitale.

Sento già qualcuno che abbandona la lettura… è l’effetto di aver citato una norma, qualche parola in inglese e tutte quelle parole tra virgolette che lo so possono spaventare, ma sono quasi certo che l’effetto devastante è invece da attribuirsi ai termini integrità, genuinità ed immodificabilità che quando hanno a che fare con dato digitale, tendono a spaventare i più!

Ma vi chiedo di resistere e proseguire, ed alla fine, sono sicuro comprenderete oltre modo non solo il titolo ma l’importanza del tema in trattazione.

LA DOMANDA DI FONDO

Bene ci siamo tutti? Allora sempre andando per sintesi, prendiamoci un minuto e rispondiamo a questa domanda.

“”Sono un UPG, se dovessi trovarmi in una di quelle crime scene prima tratteggiate, saprei come comportarmi, ossia saprei come comportarmi dinanzi a quello smartphone, pc acceso, micro sd, senza commettere errori (spesso irreversibili) per salvaguardare in primis la fonte di prova, ma non solo (ricordo gli indizi, le informazioni etc.). Insomma sono a conoscenza (perlomeno) di quali siano quelle misure tecniche idonee e dirette ad assicurare la conservazione dei dati originali e ad impedirne la loro alterazione?””

Ecco che allora cominciamo a comprendere di cosa stiamo parlando, ma soprattutto il perché.

A questo punto le reazioni sono solitamente due:

1) …. hai ragione, la cosa mi interessa!

2) .… noi abbiamo personale specializzato per queste cose, sta roba non ci interessa.

Cercherò nel prosieguo di aprire una serie di riflessioni con entrambi gli schieramenti.

LE DUE REAZIONI

Comprendo entrambe le reazioni, tuttavia è innegabile come la prima dimostra la consapevolezza che ormai non può non esistere un Ufficiale di P.G. che non sia almeno 1.0, cioè un U.P.G. capace di prendere decisioni sul posto quanto alla gestione di quei supporti digitali e stato di quel PC. Non è questo l’articolo nel quale andrò ad indicare quali siano le tecniche “idonee e dirette…. “ che ogni U.P.G. dovrebbe conoscere e saper mettere in pratica per risolvere la situazione (assicurare la conservazione dei dati ed impedirne l’alterazione). Per questo esistono, corsi, seminari, guide, libri, certificazioni etc. etc. ad ogni buon conto ogni aspetto al di là della sintesi posta dal legislatore, merita molti approfondimenti e considerazioni, non certo esauribili in un articolo e neppure in un corso di Digital Forensic di pochi incontri essendo frutto e sintesi invece di un ottima preparazione tecnico-giuridica e di tanta esperienza “on site”.

Si pensi per esempio al dibattito ancora “vivo” su che cosa sia meglio fare dinanzi ad un pc acceso, ossia se spegnerlo immediatamente o .. pensarci un attimo su… . Dibattito tutt’ora vivo e acceso che vede ancora due blocchi dove in uno si collocano “i pragmatici” per cui a prescindere si spegne subito, sull’altro “i contemplativi” (preferisco questi) che prima di procedere esaminano pro e contro conseguenti allo spegnimento nello specifico caso (contesto) e poi decidono. Ora in questo caso specifico ci sarà già qualcuno che obbietta che senza le necessarie conoscenze tecnico-giuridiche come è possibile essere “contemplativi”? Vero tuttavia nulla vieta di istruire anche i profani a scattare una foto, richiedere le password di eventuali volumi criptati, lanciare attraverso tool di facile uso un “dump della memoria ram”.

Ad ogni buon conto chi si schiera al punto 1) dimostra un alto senso di responsabilità unito all’ulteriore consapevolezza che ormai nella quotidianità operativa non sempre si ha a disposizione personale esperto … “per cavare le castagne dal fuoco”…

La seconda al contrario dimostra scarsa conoscenza delle due considerazioni appena espresse che potremo così, ulteriormente approfondire e valutare :

a) Ad oggi è sempre più difficile prevedere anticipare la necessità dell’intervento di personale specializzato, tanto che la tendenza per alcune FF.PP. sta diventando quella di affiancare a prescindere personale esperto in Digital Forensics in ogni contesto e situazione (come meglio dirò dopo) . Soluzione dispendiosa perché il personale esperto è chiamato a svolgere compiti spesso elementari di mera repertazione, non sempre attuabile in quanto il personale specializzato risulta a fattor comune delle FF.PP. in numero insufficiente a coprire effettivamente tutte le possibili situazioni operative che richiedano un intervento Digital Forensics.

b) Può sembrare uno scarico di responsabilità che cozza con le disposizioni impartite dal Legislatore che in modifica degli articoli del codice di procedura penale non fa mai alcun accenno a personale specializzato, qualificato etc, ma alla sola qualifica di U.P.G. , tant’è che con specifico riferimento ad uno dei principali contesti operativi quali la perquisizione cd. d’iniziativa , dispone: (art. 352 c.p.p. – 1-bis. Nella flagranza del reato, ovvero nei casi di cui al comma 2 quando sussistono i presupposti e le altre condizioni ivi previsti, gli ufficiali di polizia giudiziaria, adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione, procedono altresì alla perquisizione di sistemi informatici o telematici, ancorché protetti da misure di sicurezza, quando hanno fondato motivo di ritenere che in questi si trovino occultati dati, informazioni, programmi informatici o tracce comunque pertinenti al reato che possono essere cancellati o dispersi. E, quindi, per dirla breve ancora una volta, le disposizioni del legislatore non sono per il personale qualificato – specializzato ma per tutti gli U.P.G.

Ora a coloro che dovessero anche eccepire che esistono con riferimento al punto a) consulenti e ausiliari di P.G., che potrebbero sopperire alla mancanza di personale esperto FF.PP., rispondo che i predetti non sempre sono immediatamente reperibili in contesti in cui ci ritrova a svolgere “perquisizioni d’iniziativa” e spesso quindi nella realtà operativa, l’U.P.G. si ritrova comunque “da solo” a prendere decisioni che possono risolversi in un successo o in un fallimento quanto al rispetto di quelle prescrizioni “minime” impartite dal legislatore.

Si pensi poi alla “rosa” di possibili casi in cui si rendono necessarie cognizioni di digital forensics allorquando da contesti di polizia amministrativa o di sicurezza, in un attimo si passa a contesti di P.G. . Insomma diventa quasi impossibile prevedere, premunirsi, etc.

MA C’È UNA SOLUZIONE A TUTTO CIÒ? CERTO CHE SI!

Innanzitutto deve cambiare l’approccio “addestrativo” , volendo dirla meglio devono cambiare i corsi di istruzione per tutto il personale delle FF.PP. Le ore previste nei corsi di formazione dedicate all’informatica, devono prevedere non solo seminari o incontri, ma veri e propri corsi di Digital Forensic, capaci di fornire quantomeno le indicazioni minime necessarie al rispetto della Legge 48/2008.

Se da un lato è improbo formare ciascun U.P.G. in uno specialista o un qualificato Digital Forensics, dall’altro nulla vieta di condensare in una “skill” (intesa quale abilità a compiere qualcosa) quel minimo di conoscenze, prescrizioni, tecniche utili a ciascun U.P.G. per affrontare serenamente ed in sicurezza la gestione dei dispositivi digitali rinvenuti in una “scena criminis”.

Tale “skill” deve ormai essere patrimonio di ciascun U.P.G. (l’U.P.G. 1.0) e si condensa in quelle cognizioni minime ed essenziali per “non fare danni” sulla scena criminis che vede la presenza di dispositivi digitali. Un insieme di cose da fare/non fare che non richiede alcuna cognizione tecnica particolare, né la necessità di effettuare particolari operazioni, ma solo una serie di indicazioni, regole, attenzioni da porre in essere e di facile e comune esecuzione.

Diverse esperienze estere si sostanziano in veri e propri manualetti tascabili nei quali sono riportati in una sorta di “flow chart” le operazioni da porre in essere che non richiedono quasi mai particolari cognizioni tecnico-informatiche, ma solo cognizioni elementari di base facilmente applicabili dall’operatore medio di polizia. A questo link è possibile comprendere meglio a cosa mi sto riferendo a titolo di mero esempio, in quanto di simili a questa se ne rinvengono molte altre liberamente scaricabili in rete.

Degna di nota invece l’iniziativa intrapresa dalla Guardia di Finanza che ne fa un esempio già più volte citato in consessi dedicati alla materia. Il Corpo della Guardia della Finanza, in occasione della pubblicazione del Manuale Operativo in materia di contrasto all’evasione e alle frodi fiscali a Pag 28 del volume II specifica:

“”In linea generale, pertanto, in tutti gli accessi nel corso dei quali si ritenga ragionevolmente di dover eseguire acquisizioni informatiche, è opportuno disporre la partecipazione di personale in possesso di adeguate cognizioni tecniche, ancorché non munito di specifiche qualifiche. Con riguardo alla formazione del personale, questo Comando Generale ha avviato iniziative volte alla definizione di specifici percorsi formativi per la preparazione dei cosiddetti first responder, cui saranno trasferite specifiche competenze proprio nella fase di acquisizione, in linea con le previsioni degli standard internazionali in materia (ISO/IEC 27037 – Guidelines for identification, collection, acquisition, and preservation of digital evidence – Annex A).

Nelle situazioni di maggiore complessità, invece, è necessario prevedere il supporto di personale qualificato Computer Forensics e Data Analysis (di seguito, CFDA), come, ad esempio, negli accessi rivolti a imprese appartenenti a gruppi multinazionali che potrebbero perciò impiegare sistemi di comunicazione e di memorizzazione delle informazioni condivisi al proprio interno, di talché l’estrazione informatica presso la singola entità in verifica potrebbe avere riverberi sulle altre consociate ovvero sul sistema nel suo complesso.””

Va riconosciuta al Corpo grande lungimiranza, probabilmente indotta da una presa di cognizione che ormai non vi sia accesso fiscale che non veda la presenza di strumenti digitali adottati per la gestione aziendale, nel voler prevedere due figure:

– La prima o First responder. in possesso di adeguate cognizioni tecniche, ancorché non munito di specifiche qualifiche;

– La seconda o CFDA, in possesso invece di più approfondite e specifiche cognizioni tecniche formato peraltro a seguito di uno specifico corso di qualifica e tirocinio pratico dedicato alla computer, mobile e network forensics e specificatamente addestrato all’uso di software e hardware dedicati alla digital forensics.

Ora tornando alle nostre considerazioni, appare evidente e necessaria la previsione nell’ambito delle FF.PP. di varie figure dedicate alla gestione di “evidenze digitali”, che devono spaziare da figure meno qualificate/specializzate a figure in possesso di elevate qualifiche e specializzazioni. Non va infatti sottovalutato che ambiti quali la mobile forensics o la network forensics richiedono di per sé personale specializzato nella singola “branca” non essendo ormai più sufficienti se non per un “primo approccio alla materia” digital forensics, quei corsi e percorsi di studio omnicomprensivi spesso incautamente ritenuti sufficienti.

In ogni caso occorre “sensibilizzare” maggiormente ciascun appartenente alle FF.PP. quantomeno ad un approccio “informativo” alla materia, ovvero a seguire corsi mi sia concesso il termine di “alfabetizzazione di digital forensics” ossia corsi come già detto sopra anche comprensivi di laboratori ma che si limitino a porre i discenti nelle condizioni di dover effettuare scelte operative di primo intervento idonee ad impedire la dispersione, modificabilità dei dati digitali. Per dirla ancora più sinteticamente (e premettendo che con tale considerazione non si vuole offendere alcuno, anzi!, stimolare tutti ad una piena presa di coscienza del problema e sua soluzione), poter riuscire a leggere e seguire passo-passo una guida come quella riportata in nota alla pagina precedente.

CONCLUSIONE

Ad ogni buon conto, guide o no, corsi, seminari o tavole rotonde, meritano particolare apprezzamento le iniziative intraprese dall’associazione Lab4int , la quale si distingue per la sua capacità di intercettare le esigenze delle FF.PP. anche al di là quanto assicurato (con enormi e comprensibili sforzi) dalle rispettive amministrazioni e che pur vedendo la partecipazione di personale “volontario e volenteroso” ai propri incontri, riesce attraverso l’individuazione di soggetti qualificati e specializzati a fornire sia corsi di elevato livello, sia corsi “informativi” capaci di far apprendere ai discenti quel minimo di cognizioni di digital forensics a loro utili nell’esecuzione delle proprie attività d’istituto. Inoltre va anche evidenziato come la partecipazione di soggetti qualificati e specializzati provenienti dalle stesse FF.PP. si risolva in un eccellente dibattito e confronto utile alla rispettiva crescita delle professionalità già presenti.

Sono certo, in conclusione che da una rinnovata sensibilizzazione in tal senso non potranno che beneficiarne tutti. Gli operatori saranno tranquillizzati da procedure conosciute e collaudate (perlomeno fino a quel momento) e gli operatori più qualificati/specializzati potranno fare sicuro affidamento sui colleghi meno preparati, almeno per quella prime fasi di individuazione e repertazione delle digital evidence.

Insomma il “dream” è quello di vedere FF.PP. sempre più “friendly digital” che non si spaventano dinanzi ad una digital evidence, ma sappiano, quantomeno per le preliminari fasi della digital forensics, “gestirla” adeguatamente.

Toselli Pier Luca socio Lab4Int

Seminari Informativi e Corsi

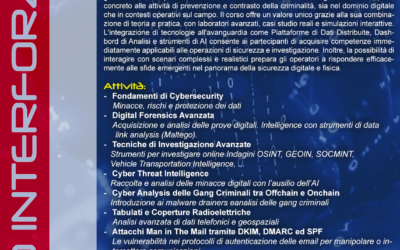

CYBER ANALYST

INTERNATIONAL POLICE ASSOCIATION Comitato Locale di RiccioneThreat IntelligenceAffidabilità, Proattività e Resilienza Affidabilità – Perché senza riservatezza e integrità, nessun dato può essere considerato sicuro o utilizzabile in un contesto investigativo e di...

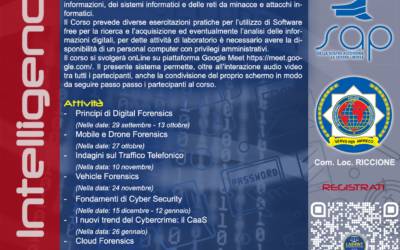

DIGITAL INTELLIGENCE

In CollaborazioneINTERNATIONAL POLICE ASSOCIATION Comitato Locale di RiccioneI relatori del corso ... ... ... ... ... ... ... ... ... ... ... ... ... ... ... SOLD OUTScenari, Analisi e Contromisure si consigliano i seguenti pre-requisiti:- conoscenze di...

FIRST RESPONDER COURSE

FIRST RESPONDER COURSE Panoramica Il corso è destinato agli operatori delle FF.OO. e FF.AA. ed ha l’obiettivo di fornire le necessarie conoscenze per la gestione dei dispositivi e delle evidenze digitali presenti nei diversi contesti operativi fin dalla loro...

Fermo – Mobile Forensics

Seminario Interforze organizzato da LAB4INT e SAP in collaborazione con il SIM Carabinieri 06 DICEMBRE 2019 dalle 09.00 - Alle 14.00 Polizia di Stato - Questura Fermo Via Italia, 12, 63900 Fermo FM Il corso è destinato agli operatori delle FF.OO. e FF.AA. onde...

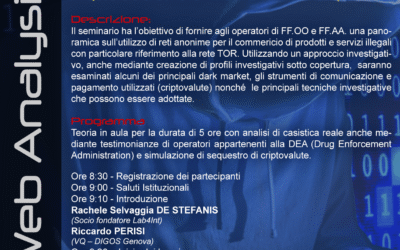

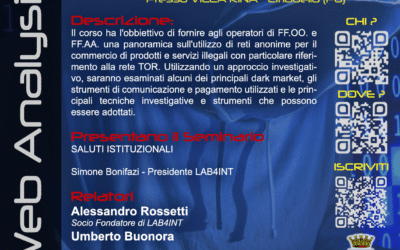

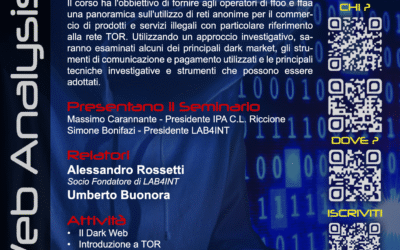

Genova – DarkWeb Analysis

Il seminario, rivolto alle FF.OO. e FF.AA., ha lo scopo di fornire una panoramica sull'utilizzo di reti anonime per il commercio di prodotti e servizi illegali. Descrizione:Descrizione:Il seminario ha l’obiettivo di fornire agli operatori di FF.OO e FF.AA. una...

Cittadella – DarkWeb

Il presente Seminario fa parte di un percorso di perfezionamento, se sei interessato a partecipare a solo questo seminario procedi con la registrazioni altrimenti clicca questo LINK per registrarti a tutto il percorso di perfezionamento.Il seminario, rivolto alle...

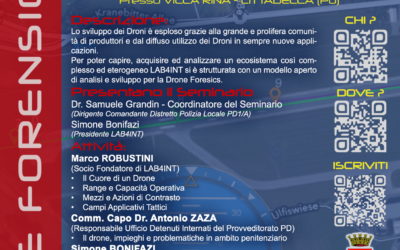

Cittadella – Drone Forensics

Il presente Seminario fa parte di un percorso di perfezionamento, se sei interessato a partecipare a solo questo seminario procedi con la registrazioni altrimenti clicca questo LINK per registrarti a tutto il percorso di perfezionamento.Il seminario è rivolto alle...

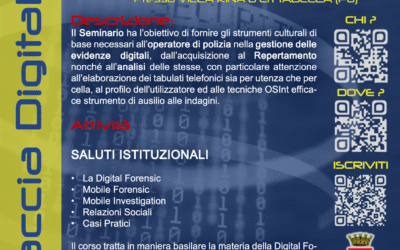

Cittadella – Digital Forensics

BIBLIOTECA DI VILLA RINA - Il presente Seminario fa parte di un percorso di perfezionamento, se sei interessato a partecipare a solo questo seminario procedi con la registrazioni altrimenti clicca questo LINK per registrarti a tutto il percorso di perfezionamento. Il...

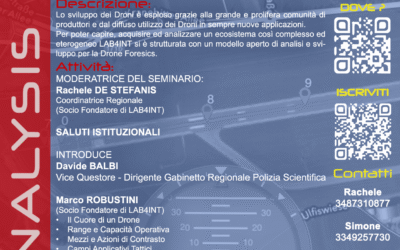

Genova – Drone Forensics

Il seminario è rivolto alle FF.OO. ed ha lo scopo di fornire la conoscenza base e gli strumenti legislativi utili a prevenire e/o contrastare l'uso illecito dei Droni. Descrizione: Lo sviluppo dei Droni è esploso grazie alla grande e prolifera comunità di produttori e...

Riccione – DARKWEB ANALYSIS

Il presente Seminario fa parte di un percorso di perfezionamento, se sei interessato a partecipare a solo questo seminario procedi con la registrazioni altrimenti clicca questo LINK per registrarti a tutto il percorso di perfezionamento.Il seminario, rivolto alle...